物联网的概念为物联网设备、平台和操作系统、通信,甚至它们所连接的系统带来了一系列新的安全风险和挑战。将需要新的安全技术来保护物联网设备和平台免受信息攻击和物理篡改,并解决新的挑战,例如拒绝睡眠的电池能耗攻击和拒绝服务攻击(#DoS )。但是,很多设备使用简单的处理器和操作系统,无法支持复杂的安全方法。

Gartner机构琼斯说;“随着黑客找到攻击物联网设备和协议的新方法,新的威胁将会在2021年出现,因此旧设备可能需要更新固件和软件来适应其生命周期。”

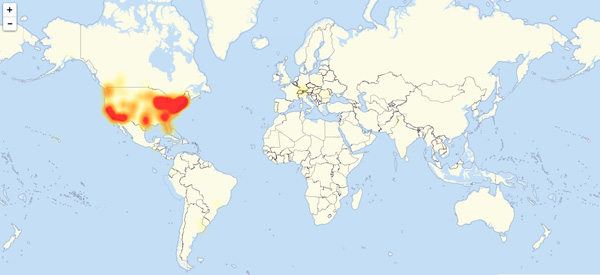

2016年10月21日星期五,地图显示受网络中断影响的区域。

2016年10月21日,美国Twitter、NetFlix、纽约时报和PayPal等公司的服务服务器遭到大规模分布式拒绝服务攻击。据该攻击的主要受害者#Dyn公司称,这是一次涉及数百万互联网地址和恶意软件的大规模攻击,攻击流量来源之一是被Mirai僵尸网络感染的连网设备。此次攻击发生在网络安全担忧加剧和互联网安全违规事件不断增加的背景下,初步迹象表明,无数物联网(IoT)设备被恶意软件劫持,用于攻击服务器,这些设备诸如闭路摄像头和智能家居等。

Mirai在网上搜索受默认用户名和密码保护的物联网设备,然后把这些设备加入攻击队伍,将垃圾流量投向在线目标,直到攻击目标不能再容纳合法访客或用户为止。

所有这些设备像僵尸一样,在恶意行为者的控制下,一心想要摧毁某些网站甚至部分互联网,就像Dyn服务器被攻击一样。

物联网的部署远远超过其他任何网络系统,Gartner估计,到2020年,将有500亿台设备连接到互联网。对于攻击者来说,这将是500亿个新的帮凶,攻击者用它们来破坏对互联网至关重要的服务器。

安全不是唯一问题

对物联网产生影响的关键问题:

安全问题:市场上有如此多的连网设备,而且在不久的将来还会有更多连网设备投入使用,安全策略绝不是事后才想到。

隐私问题:随着设备不断连接到互联网,政府和私人机构跟踪和监视人们的可能性大大增加。

互操作性问题:在理想环境中,应在所有互连的物联网设备之间进行信息交换,但实际情况要复杂得多,并且取决于这些设备之间的各种级别的通信协议栈。

法律监管和权利问题:目前还没有具体法律涵盖世界各地的各种物联网。彼此连网的设备阵列引发了许多安全问题,并且没有现有的法律解决此类风险。

新兴经济和发展问题:物联网为世界各地社会发展提供了一个很好的平台,并且随着发展中国家社会各阶层互联网的普及,再加上微处理器和传感器成本的降低,低收入家庭也可以使用物联网设备。

如何防止未来的攻击?

为了应对这种日益严重的安全威胁,有四件相互关联的事情需要改变。

首先,需要我们改变跟网络技术有关的文化,例如不使用默认/通用密码,并禁用对我们智能设备的所有远程访问。

其次,行业领导者需要将数字空间的安全性和弹性作为优先考虑事项,并在考虑整体战略时,无论是对企业还是政府,网络战略都必须是关键问题。

第三,我们需要在物联网部署中优先考虑安全性。通过设计实现安全性,或者确保从一开始就将安全性融入到技术中,例如芯片级的安全性,这是朝正确方向迈出的一步。

第四,创新者和监管者共同努力,帮助协调支持物联网安全的激励措施,比如:先安全后部署。

按字母顺序浏览:A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

→我们致力于为广大网民解决所遇到的各种电脑技术问题 如果您认为本词条还有待完善,请 编辑词条

上一篇八种黑客手段

下一篇2019年最有可能的5大网络安全威胁